本周突发状况,我的姐夫,急性白血病,到苏大附一院治疗,后又肺部严重感染,转院到苏州第五人民医院。至今,我姐姐怀孕五个月。 上周二上午,姐姐哭着打电话给我,我的心瞬间沉了下来,我有些不知所措,原地待了很久,祷告、行动,折腾了一个周,目前的情况仍是非常危险的,但是经历了一些事情让我深刻感受到了生命转变的美好,同时看到了希望。 1、我姐夫坚定的接受了祷告。有一天情况十分危急的一天,医院在尽力治疗,家里人心情低落,不停地以泪掩面。我觉得还有个很重要的事情要做,我第一次问了姐夫,想要接受祷告吗?他婉言拒绝,想把时间留给家里人多聊聊天。我很快再次在微信问了他,老师想要为他做个祷告,我直接说了"好",老师从很远的地方赶来为姐夫做祷告,之后我和姐夫聊天,他的生命真的立刻发生了翻转,他说他看到了老师就有安全感,他说他相信God,他很明显是有了很强的信心,我们的心被感动,晚上姐姐也做了祷告,这岂不是超自然的力量? 我和姐夫聊天,他说老师并不是安慰他,而是God对他的指引。正如歌词中唱到:“祂从天上到世间,指引道路;”。一时间眼泪不听话了。 2、聊天中,姐夫说他思考到生命的意义,这么多年,他在工作上做的很舒服,好多人围着他转,吃饭都笑脸陪着他,可是他觉得他从来没有为自己活着,没有遇到纯粹的朋友,如果可以从来,他超级想要去拜访老师和弟兄们。 3、姐夫他的父亲从老家河南赶到医院,见到姐夫之后,就极其安静的坐在医院门前的凳子上,好久好久才放声大哭,他眼皮下垂,这是一位父亲最绝望的时刻。 4、姐夫的亲姐姐,一刻也不离开他,身体的各个指标数据查的清清楚楚,肉眼可见的疲惫态,有个为了自己不顾一切的姐姐真幸福。 5…

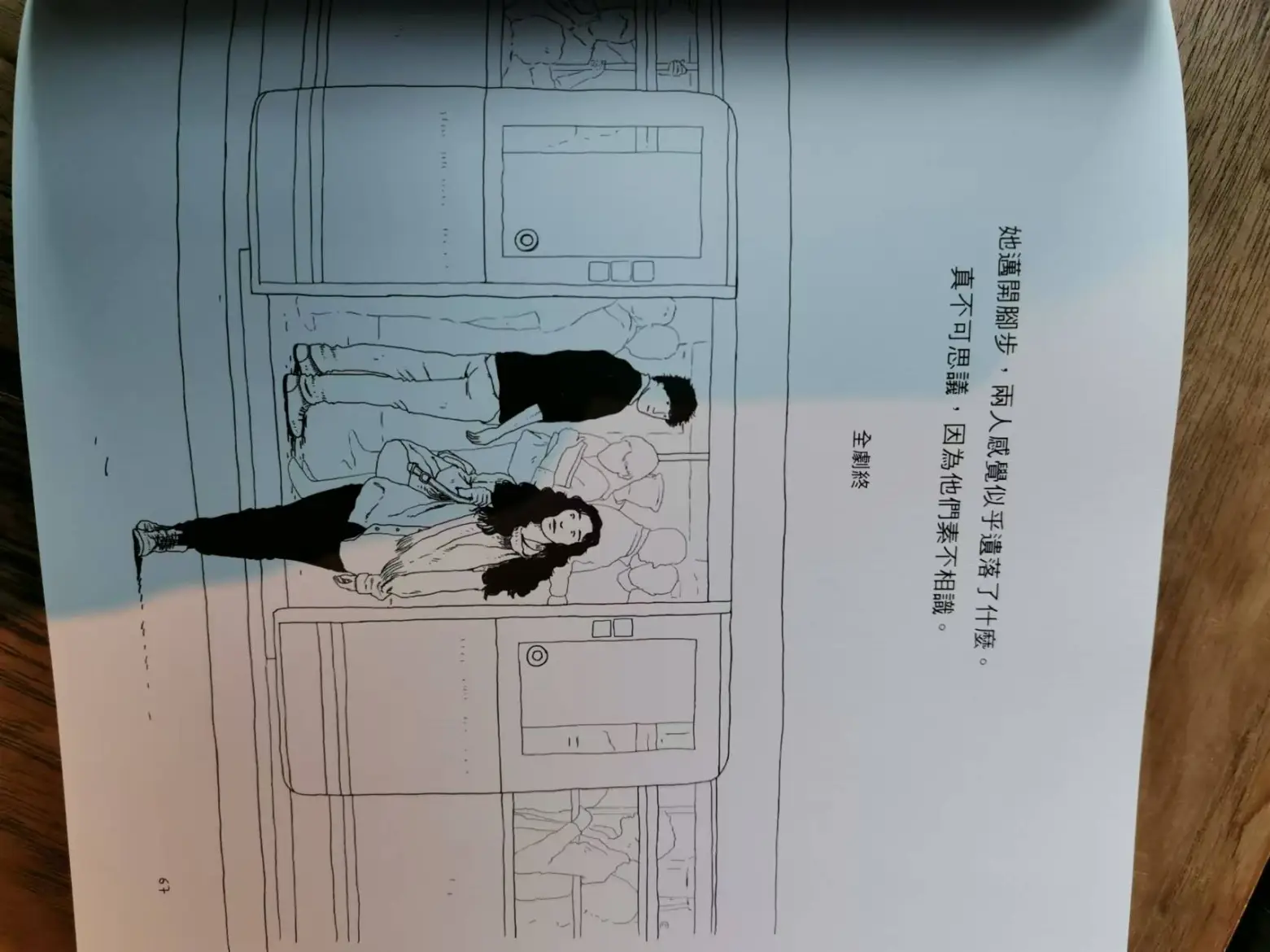

2025年3月 --> 第2周总结 文章同步地址 个人博客:https://w2solodance.com/ 微信公众号:软件这些事儿 琐碎的事情 1、在上周的周三,我实在是累了,就休息了一天,对着电脑看了部分文章思考了一天,文章专栏的事情开始有了些思路,文章的表达方式是令人愉悦的,我很看好国外的文章阅读平台,付费阅读,内容非常精简有趣,付费阅读是个好习惯; 2、软件的开发0进度,不谈这个事了,这会儿有点咬牙切齿~~ 3、卖掉了我的自行车,我买的二手自行车(谁知道是不是二手),卖的也是同样的价钱,一个大哥来买的,大哥一口价骑走了,陕西人就是豪爽。突然看到了性价比这个词,形象化了; 4、目前健身房工作,进入工作状态,每天都想着摸鱼,竭尽全力的摸鱼,在我看来毫无意义,直到后来朋友家的小孩子,经常放学之后过去找我玩,生活才有了些温度,带学员还是很有趣的。 当然,想要拥有客户,本身也是比较困难的事情,我~尽力了,已放弃挣扎和抵抗了,坐等被开除的心态。上班找人聊天吹牛,下班回家睡觉,常规牛马心态。 5、开始真正关心别人时,带着爱别人的心做事情,不论事情大小,得到的反馈始终是令人暖心的。 6、周末晚上去玩了飞盘,在运动中,人的魅力被展现的淋漓尽致,如图:

软件开发进度展示 想要开发出一款好玩的软件,本想着保密,悄悄的行动,可奈何一拖再拖,我决定实时更新我的开发状态,满足各位义父们的好奇心; 遂,起床,软件运行,如图: PC运行的截图: Android运行的截图: 功能标注: 1、添加图书正常可用,图书显示方式如图,下周让图片正常显示。 2、后续计划:其他功能咱没有开发计划,先把图书管理功能做好,登录模块做好,尽快上线后,看看各位义父的需求,根据义父们的需要来做,结果一定是非常具有想象力的,我也无法掌控最后会呈现什么样的产品。 遇到的问题千奇百怪,但是每周能够有进度来汇报,是十分开心的,这周加快速度,望各位义父们监督; 关于文章盈利的思考 目前有一个微信公众号(软件这些事儿)和一个自己搭建的博客(https://w2solodance.com/) 这两个平台的文章保持同步。 我一直在思考一个问题,我写的文章如何盈利?也就是如何产生客户认可的价值。如何写一些能够持久并且别人乐意付费的文章,想要通过订阅制来写关于:软件科普类文章、硬件科普类文章、网络安全类文章、软件测评类文章、个人的认知类文章,这些看上去都是OK的,也是一定能够收获到一些朋友的支持,但是实际写下来,太艰难了。 想要收费,一般的水文肯定是坏我名气的(名气?哈哈哈),所以一定要写我自己认可的文章,抱着这样的心态写内容,搁了一个周的文章《为什么学历还学位不能创造财富?》现在才写了一半,没有写周报的爽感,需要参考很多资料,我觉得还是需要沉淀沉淀,自己先写上三十…

近期发生的事情:

1、去年公司强制裁员,上周开庭(人生第一次经历开庭),和前任老板们(2人)六目相对。

2、注册个体工商户。

3、健身房工作和学习,开启新的生活方式,感受人和人之间的绝对值。

4、健身房公司团建,发生的一些他们看来很平常的事情,缺令我震惊。

5、个人博客的持续维护,文字表达,没有反馈,意义何在?

6、持续学习操作系统的篇章。

7、小程序功能进展,本周目标。

软件开发进度 在AI帮助下,我迅速开发了软件的导航栏内容(导航栏里五个table,对应五个页面),并光速上传到了gitee上,第一个功能完成(傲娇)。 默默欣赏着自己的作品,并对导航栏的表现形态进行了多次完善修改,接下来,不会了。。来来来,是谁说的前端有手就行(叉出去杖毙)复杂的前端,东西可真多,好多名词都没听过,写页面也变得困难起来了。。。 很多时候,真的非常想要找个前端的小伙伴一起合作做项目,他们似乎都忙得停不下来,我觉得他们更多的是没有看到希望,也不想要浪费时间在这个上面,暂时还是得亲力亲为。等做到一定得程度了,我再找人一起做似乎会简单很多。 独立开发最大的困难就是所有东西都要一个人搞,什么也没有的时候,大家的认知是小大小闹,很快就会消停下来,是不会和你一起合作长时间把精力浪费到这里的,那么我就要加快速度,沉入其中,我只要顶住某些方向持续输出,我觉得一定会有非常大的收获的,这是一次很伟大的挑战。 接下来官网要好好研究一下react和taro的语法和使用方式,还有TS..... ,这玩意和想象中的不太一样啊,遇到难处了,细细研究一下官网好啦。 过年 我老家在河南周口,我工作在苏州。往年神经兮兮的我都会带上我的台式机回老家(why? you ask me . me ask who?),虽然回去什么也不做,但就是想要带上它。今年突破加锁的羁绊,轻轻松松回家,什么也不用带,人安全带到家就行,回家多陪陪家里人,稍微待上几天就迅速回到苏州。或许以后每年多回家几次,但是一定不要待时间太久,尽快回到属于自己的地方,把自己的生活过踏实了,是最大的祝福。 回家最好做到"有效陪…

写下属于我的第一行代码 和朋友聊天的时候,当谈到未来做什么,我曾我数次告诉他,我要开发属于我个人资产的软件,可以是各种形式的软件,对,开始画饼中...,然而犹豫了好久好久(有多久我也不知道),这两天终于写下了自己的第一行代码,这种全身心投入的感觉真好,很酷~ 我开始找产品chaoxi(借鉴),我找到四五个产品,被我自己内心推翻了一半,然而再不断地找新的产品,不断地自我推翻,这真的是一个糟糕的想法,我非常清晰的认识到了我的认知是有多么的狭隘 再来做个决定,关于产品的选择,选择一个自己最喜欢的一个产品,开发出来并且维护好,这是我的第一个目标。我就这么做了,目前找到两个产品是我非常喜欢并且看好的,那么我决定同时开发这两款产品,完全没有问题。 产品的形态表现有微信小程序、移动端和PC端,那么技术选型也是折腾了一点时间,实际上我选择了Go语言和Gin框架作为我的后端开发语言,感谢我的前公司,让我临时有了这样一项能力。前端反正都半生不熟,那就选择React语言和Taro框架进行开发,移动端选择使用Flutter框架进行开发。 选择Go作为后端开发语言,毫无疑问,非常实用,我也熟悉。前端的框架有Vue和React,最终还是决定用React,函数式编程,我觉得可以轻松发现问题和解决问题,Vue写出来的代码,实在是看着不爽(或许React用着实在不行,会使用Vue),不过我更喜欢随时随地写函数式的React,移动端暂定的事Flutter,我需要先把小程序开发的像样了,立刻开始移动端和PC端的开发,这样的技术选型目前看来是比较稳妥的。 重点提一下,Uniapp,这个官网信息十分…

我决定把"周记"修改为"小记",这样我就可以光明正大的频繁输出我的思考; 禁食21天,从2025年1月1日开始禁食到写文章的今天(2025/01/07),详细记录了禁食的感受和收获,分享如下: 2025.1.1 第1天 禁食的前一天晚上,我和弟兄姐妹们一起打 ,我真的尽力打球了,半夜回来有点累,就睡了,第二天睡醒后,饿,饿疯了,但我已经下定决心禁食了,只是没想到是这样的方式开始禁食了,我原计划前一天吃的饱饱的,可无论如何,终究会有这么一天的到来,我祷告,坦然接受今天。从这一天我开始随身携带日记,可随地记录下自己的感受。 和朋友们一起出去吃饭的时候,我去商场一眼扫过去,嘴巴抿了又抿,眼睛眨了又眨,脑袋有点泛晕,上帝啊,咱就是说,这是什么交流方式。 我想,这一定是在考验我的信心,我一定是没问题的,让考验来的更猛烈些吧(呐喊~)!!! 2025.1.2 第2天 持续禁食,我眼中的世界不是这么清晰,但又很清晰,亲爱的朋友,你能懂吗?(赶紧去禁食体验一下)。 早晨起床做了梦,但是醒了之后就忘记了,我记不清是积极的梦还是消极的梦,这个时间我还没有意识到做梦的问题,就没有理会,也没有对应的呼求。 今天带领少儿体能课异常的顺利,我用了上课方式竟然是我没有想到的,也是从来没有计划到的,也从来没有在哪里看到过类似的环节,可我就明明白白的用明白了,孩子喜欢,家长认可,我也喜欢; 有一位大家公认为还需要进步的兄弟,来我课堂上一起跟着锻炼,竟然还给我带了一瓶可乐,我有被感动到(可乐被我珍藏起来了),带着感恩的心做事情,幸福会传播。 妈妈给我发语音消息,说宁夏有地震了,问我这边啥情况(妈妈不知道宁夏和苏州的距离),最后说了一句:…

名称修改为"自由职业",这个名字更适合我的状况。 现在时间是2024/12/16的下午5:20. 距离元旦还有5天。全部资产剩余4.1元; 整理思路,关键词为:网约车(滴滴)、健身教练认证、少年飞盘班 【1】健身教练证(国职) 国职资格证考试,刚结束回到家。为期一个周的健身教练培训,最后一天(今天)考试,理论和实操的考试,心里没底,反正都结束了; 很多人已经是教练了,然后来补个证书,也认识了很多人,他们都蛮有趣。 国职报名3300,补考一门500,实际上也没有教什么的内容,多讲了一些细节,可能长期班学的内容会多一点,长期班1w起步。收费很贵,贵在体系。 大家穿上厚衣服看不出来,到了健身房里,简直了,一个个的魔鬼身材,优雅! 【2】 滴滴(马师傅) 开了一个月的网约车,赔了2000元。 滴滴家的车,我希望租到一辆最便宜的车,租车租金4000元,租期三个月。 一个月断断续续跑了一百零几单,赚了一千多块钱。(真的是辛苦钱) 车子续航两百多公里,实际上一个多小时要充一次电,跑着没啥意思,押金没有交完,只能是跑滴滴,派单给你会有很多垃圾单,接乘客两三公里,最后只有个起步价7.1元。每天都油门踩到底跑,始终不见数字有多么大的变化,过来人告诉我需要耐心等候,劳资等了一个月,告辞。 刚开始跑就发现了有辅助抢单,我也想用,可是辅助太贵而且不稳定,因为接下来可能会做教练,没时间跑,果断放弃,钱计算清楚,想明白之后,当天刚好赶上他们催我跑车,我果断把车退掉了。 【3】青少年体能班 青少年体能班,我有一个特不好的思想,认为我的课程没有什么含金量,不应该多收费,于是我的课程每节课的费用低于100元,后来和行业大哥聊了下…

现在时间是2024/11/23的凌晨1:30. 我梳理了一下,将要写的内容关键语句为:首款软件开发进度、我因车子的一张贴条报了警、找工作、配眼镜、搬家、打台球、健身教练认证、少年飞盘班、网约车 首款软件开发进度 连续几周的软件开发进度为0,这几周那就定义为探索周吧,是对工作、生活、生命不断提升认知的一周,我想这能够自我思考的时光,才是更有意义。 我因车子的一张贴条报了警 我去朋友家里吃饭聊天,因车子违停在他们小区里的路边(并没有影响任何车辆),物业给我贴了条(在此感激我的驾校教练,我开车前绕车监察一圈才发现的),我轻轻撕下来,发现这张条贴在了AB柱上了,这下可搞不掉了,我首先选择给物业打电话,告知他们这个事情,他们一味指责是我乱停放车辆,完全是我的责任,他们无需承担任何责任。我我我我竟然没有得到一个道歉,剩下我一个人在寒冷的冬夜凌乱(当然,苏州现在的天气适中),和物业沟通无果后,我告知他们,我需要警察来帮助我们沟通这个事情会更有效,他们依然蛮横不讲理。我果断选择报警,物业的哪个家伙,见到警察之后就一直埋怨我违停,都是我得问题,我说我承认是我违停了,现在是你们对车辆造成损伤了,你们应该选择怎么处理呢? 这家伙竟然说还要锁我得车,我快笑疯了,我说你去拿锁吧,我在这里等你,他沉默了。。。 我直接告诉他,我说我可以去投诉你们物业,首先对车辆造成破坏、其次你们物业的纸张不合格,如果你再继续这样,我们就没有必要谈了,最后我告诉他,我在全程录音。 他终于软了,也跟我道了歉,说要帮我清理之类的,我看到这一幕,想起了我爷爷,我太心疼了,我知道如果把这个事情再继续下去,他的工作可能就要没了,他也可能会被他…

0x01 C++的static关键字主要在以下场景中用到 1)static修饰全局变量和局部变量 全局变量属于数据,放在.data或.bss段,如果是常量字符串的话,那就放在.rodata段,接下来看一下一个普通全局变量和static全局变量有什么区别? int gdata1 = 10; static int gdata2 = 10; int main() { return 0; } Linux下创建a.c文件,查看符号表: delphi@delphi-vm:~$ g++ -c a.cpp -o a.o delphi@delphi-vm:~$ objdump -t a.o a.o: file format elf32-i386 SYMBOL TABLE: 00000000 l df *ABS* 00000000 a.cpp 00000000 l d .text 00000000 .text 00000000 l d .data 00000000 .data 00000000 l d .bss 00000000 .bss 00000004 l O .data 00000004 _ZL6gdata2 00000000 l d .note.GNU-stack 00000000 .note.GNU-stack 00000000 l d .eh_frame 00000000 .eh_frame 00000000 l d .comment 00000000 .comment 00000000 g O .data 00000004 gdata1 00000000 g F .text 0000000a main 00000000 *UND* …

开心一刻: 每当对象迷了路,this月老闪现出来说:"跟哥走"。 ---> 剧终 下面是一段最简单的代码: class Test { public: void func() { cout<<"mvalue:"<<mvalue<<endl; } private: int mvalue; }; int main() { Test t1,t2; t1.func(); t2.func(); return 0; } 一个Test类可以生成很多对象,每个对象都有自己的成员变量mvalue值,但是所有对象共享成员方法,比如这里的func成员函数,那么通过不同的对象t1和t2来调用同一个func方法,这个func方法怎么知道打印谁的mvalue值呢?对了,就是this指针的作用,看看调用具体是怎么发生的,如下: t1.func() ====> Test::func(&t1); t2.func() ====> Test::func(&t2); 通过t1和t2对象来调用成员方法func,实际在汇编上,是调用了类Test作用域下的func方法,把调用方法的对象当做实参传递进去了,那么既然编译器自己把对象的地址当做实参进行传递,相应的它就得加个形参来就收,因此,上面的代码经过编译器编译后,就编程这样了: class Test { public: void func(Test *const this) { cout<<"mvalue:"<<mvalue<<endl; } pr…